Windows内核反附加技术是一种深度防御安全机制,针对恶意代码通过驱动层对系统进行非法操控的防护手段。它通过强化内核模块的安全检测与加载机制,有效防止了未知恶意驱动的偷偷附加和执行,从而有力地保障了系统的...

”windows Windows内核反附加“ 的搜索结果

本章将通过如上案例实现远程进程反汇编功能,此类功能也是ARK工具中最常见的功能之一,通常此类功能的实现分为两部分,内核部分只负责读写字节集,应用层部分则配合反汇编引擎对字节集进行解码,此处我们将运用。...

MDL内存读写是一种通过创建MDL结构体来实现跨进程内存读写的方式。...MDL结构体是Windows内核中专门用于描述物理内存的数据结构,它包含了一系列的数据元素,包括物理地址、长度、内存映射的虚拟地址等信息。

对调试器附加过程中所用到的函数挂钩。 比如:NtOpenProcess、ZwDebugActiveProcess、RtlCreateUserThread、NtDebugContinue、 NtCreateDebugObject、NtWaitForDebugEvent 调试事件采集函数:DbgkCreateThread、...

windows内核 设备栈 deviceObjectStack sfilter windbg截取最简单的附加设备栈历程,实时分析地址 让你对设备栈一目了然

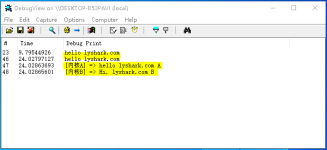

通过将内核调试器附加到目标系统或使用DebugView,开发人员可以轻松地做到这一点,这使开发人员无需附加内核调试器即可查看调试输出。 不幸的是,在以下情况下都不是一种选择: 您的目标系统无法运行DebugView,...

文章目录Hook框架选择基于微软规范的框架微软规范以外的框架简单介绍一下InfinityHook获取内核中的函数地址内核中导出的函数内核未导出的函数获取 SSDT ShadowSSDT 地址获取系统服务号手动获取获取并判断系统版本...

本章将探索内核级DLL模块注入实现原理,DLL模块注入在应用层中通常会使用`CreateRemoteThread`直接开启远程线程执行即可,驱动级别的注入有多种实现原理,而其中最简单的一种实现方式则是通过劫持EIP的方式实现,其...

远程线程注入是最常用的一种注入技术,在应用层注入是通过`CreateRemoteThread`这个函数实现的,该函数通过创建线程并调用 `LoadLibrary` 动态载入指定的DLL来实现注入,而在内核层同样存在一个类似的内核函数`...

在开始学习内核内存读写篇之前,我们先来实现一个简单的内存分配销毁堆的功能,在内核空间内用户依然可以动态的申请与销毁一段可控的堆空间,一般而言内核中提供了。则用于指定需要分配的内存空间大小,此参数的初始...

还记得`《驱动开发:内核LoadLibrary实现DLL注入》`中所使用的注入技术吗,我们通过`RtlCreateUserThread`函数调用实现了注入DLL到应用层并执行,本章将继续探索一个简单的问题,如何注入`ShellCode`代码实现反弹...

内核&驱动基础WDK(Windows Driver Kit) 内核编程需要使用WDK WDK 下载windows xp wdk 下载地址WDK 安装 勾选所有的安装项,避免错过一些例子默认安装目录: C:\WinDDK first驱动开发源码 first.c#include <ntddk.h>...

windows内核开发笔记二:错误信息处理 GetLastError: GetLastError返回错误编码,即便出错函数后边跟随一个正确执行了的函数,也不会覆盖原先的错误代码: GetLastError返回的值通过在api函数中调用SetLastError...

内核下断链隐藏进程(兼容多版本Windows系统,非硬编码)

在某些时候我们的系统中会出现一些无法被正常删除的文件,如果想要强制删除则需要在驱动层面对其进行解锁后才可删掉,而所谓的解锁其实就是释放掉文件描述符(句柄表)占用,文件解锁的核心原理是通过调用`...

我们的危机公关手段是:将反调试功能放到内核中用驱动程序实现,以增强程序的反调试能力。由于vista后patch guard的影响,因此本文以Xp系统为例,其他系统需要对代码中的硬编码进行调整。 1.调试对象(DEBUG_OBJECT)...

在笔者上一篇文章`《驱动开发:内核RIP劫持实现DLL注入》`介绍了通过劫持RIP指针控制程序执行流实现插入DLL的目的,本章将继续探索全新的注入方式,通过`NtCreateThreadEx`这个内核函数实现注入DLL的目的,需要注意...

在安卓逆向工程实践中,通过修改和编译安卓内核源码来对抗反调试是一种常见的方法。但网上关于此类的资料比较少,且都是基于AOSP(即”Android 开放源代码项目”,可以理解为原生安卓源码)进行修改,然后编译成二...

《Windows核心编程》若干知识点应用实践分享,希望大家能够仔细研读,在提升理论知识水平的同时,也能有效地提高分析解决问题的技能。

打开文件后,最重要是的操作在是对文件的读/写。读写的方法是对称的知识参数输入与输出方向不同。读取文件内容一般用ZwReadFile,写文件一般用ZwWriteFile。 先看看 ZwReadFile 结构吧: NTSTATUS ZwReadFile( ...

在某些时候我们需要读写的进程可能存在虚拟内存保护机制,在该机制下用户的`CR3`以及`MDL`读写将直接失效,从而导致无法读取到正确的数据,本章我们将继续研究如何实现物理级别的寻址读写。首先,驱动中的物理页读写...

宏内核和微内核

命令行参数 nbminer -a algo -o 协议+连接类型://矿池地址:... -?, -h, --help 显示帮助信息. -v, --version 显示版本号. -c, --config <config file path> 通过json格式配置文件启动挖矿程序. ... -o, --url &l

用于读写内存的内核驱动程序C_下载

标签: C

\n请注意,函数地址当前针对 Windows 11 内核 10.0.22000.376 进行了硬编码。将来可以(并且应该)添加签名扫描仪以避免这种情况。\n技术信息\n用户模式模块 (ReadWriteUser.exe) 加载 ReadWriteDriverMapper.sys,...

推荐文章

- 解决:ModuleNotFoundError: No module named ‘pymysql’_modulenotfounderror: no module named 'pymysql-程序员宅基地

- android读取生成excel,Android创建与读取Excel-程序员宅基地

- VS2015离线安装 安装包损坏或丢失_vs2015离线版csdn-程序员宅基地

- 解决vue中安装postcss-pxtorem插件,报错“ Error: PostCSS plugin postcss-pxtorem requires PostCSS 8.”_error: postcss plugin postcss-import requires post-程序员宅基地

- Linux-ARM开发_linux arm开发-程序员宅基地

- 微信机器人ipad_pad版微信 机器人-程序员宅基地

- 软件管家出错的情况下安装keil5_可以从联想软件管家下载keil吗-程序员宅基地

- C++实现first集follow集_first follow集的求法c++-程序员宅基地

- 基于STM32CubeMX+STM32F103C6Tx+LCD1602+BMP180的压力温度采集Proteus仿真-程序员宅基地

- Android实战 - 音心播放器(MusicActivity - 歌词实现)_android实现音乐歌词播放器动画-程序员宅基地